Il titolo di questo articolo non contiene errori. Quanti leggendolo avranno pensato “avranno fatto male i conti, non possono essere numeri così alti” basta che guardino questa analisi effettuata da JFrog, che descrive una campagna coordinata di attacco verso i repository erogati dal Docker Hub.

Docker Hub è una piattaforma che offre ai propri utenti funzionalità che favoriscono la collaborazione tra gli sviluppatori per la creazione e la condivisione delle immagini dei container e, nonostante oggi esistano molte alternative sul mercato, rappresenta il principale bacino da cui le immagini dei container che girano nel web vengono scaricate.

Qui va data la prima precisazione in merito alla notizia: ad essere affette dai vari malware che a breve descriveremo non sono le immagini dei container presenti nei repository, bensì i repository stessi. La scoperta di JFrog ha infatti rivelato una rete di repository definita “imageless“, il cui scopo non è quindi quello di pubblicare immagini di container, densi di metadati malevoli.

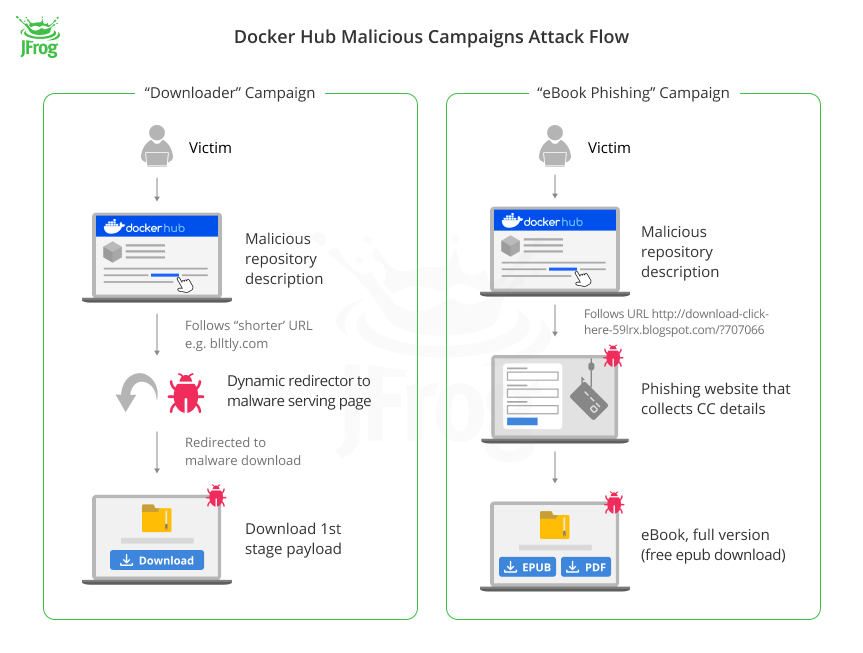

I numeri in merito a questi repository sono quelli del titolo di questo articolo: su quindici milioni di repository, il venti percento risulta in qualche modo coinvolto da questi malware, il cui flusso è descritto da questa immagine riportata nell’articolo:

È chiaro, niente di nuovo sotto al sole, alla fine si tratta sempre di giocare sulla confusione generata da qualcosa che appare attendibile (il repository sul Docker Hub) per dirigere verso locazioni poso sicure (il sito dove risiede il malware).

Quindi, così come abbiamo raccontato con l’ultimo pittoresco veicolo di attacco rappresentato dai commenti di GitHub, anche in questo caso a costituire la superficie d’attacco ideale sono gli aspetti community della piattaforma Docker Hub.

Proprio per questo, prosegue l’articolo, la limitazione di questo genere di minacce è davvero complicata, perché come molte altre piattaforme anche Docker Hub consente agli amministratori di inserire nelle descrizioni dei link html, e da lì in poi come si dice, la frittata è fatta.

A fare impressione sono i numeri, che dimostrano come il “basta non cliccare sul link” non sia affatto sufficiente. L’articolo riporta questa tabella:

| Campaign | # of Repositories (% of all DH Repositories) | # of Users |

| Website SEO | 215451 (1.4%) | 194699 |

| Downloader | 1453228 (9.7%) | 9309 |

| eBook Phishing | 1069160 (7.1%) | 1042 |

| Other suspicious imageless | 76025 (0.5%) | 3689 |

| Total | 2.81M (18.7%) | 208739 |

nella quale emerge con chiarezza come la dinamicità nella creazione dei contenuti malevoli sia vincente per gli attaccanti e la varietà stessa delle modalità costituisca di suo un grattacapo in più per gli amministratori.

Lo ripetiamo, è sempre vero come basti non cliccare sul link per evitare problemi, ma quasi tre milioni di repository da cui riguardarsi rimangono un numero follemente alto.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento